Sống khỏe

Người Việt đứng sau chiến dịch mã độc đào tiền ảo lây lan như WannaCry?

TTO - Các chuyên gia an ninh mạng đã gây bất ngờ khi đưa ra khả năng người Việt đứng sau chiến dịch lây lan mã độc đào tiền ảo nhắm đếm nhiều doanh nghiệp, tổ chức trên thế giới, trong đó có Việt Nam.

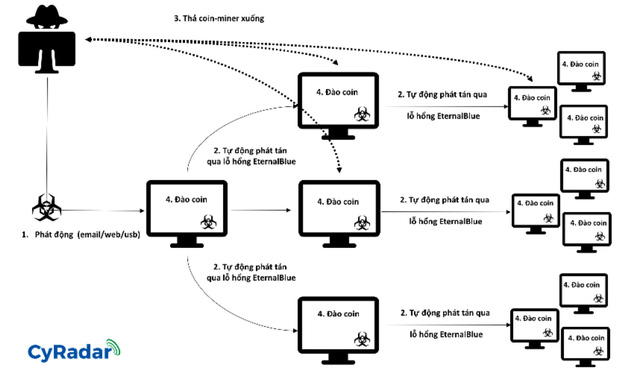

Sơ đồ chiến dịch phát tán mã độc đào tiền ảo. - Ảnh: CYRADAR

Theo Công ty an ninh mạng CyRadar, từ giữa tháng 1-2018 cho đến nay, hệ thống giám sát của họ đã ghi nhận liên tục các gói tin tấn công giao thức SMB gửi qua lại giữa các máy tính trong mạng của nhiều doanh nghiệp, tổ chức. “Chỉ trong vài tiếng, số lượng máy tính bị nhiễm mã độc trong 1 doanh nghiệp đã lên tới con số hàng trăm”, đại diện CyRadar tiết lộ.

Lỗ hổng nguy hiểm dẫn đến tốc độ lây lan chóng mặt của mã độc

Qua phân tích, CyRadar nhận định các gói tin SMB được gửi nội bộ giữa các máy tính chính là mã khai thác lỗ hổng MS17-010 của Windows. Đây là mã khai thác nổi tiếng còn được biết đến dưới cái tên EternalBlue, do NSA phát triển (National Security Agency), bị lộ ra vào tháng 4-2017 bởi nhóm hacker Shadow Brokers.

Ngay sau thời điểm công bố, mã khai thác này đã trở thành công cụ ưa thích của giới tin tặc trong việc tấn công, phát tán mã độc. Trong đó, đặc biệt nổi bật là dòng mã độc tống tiền WannaCry đã bùng nổ trên phạm vi toàn cầu từ tháng 5-2017.

Từ một máy tính bị nhiễm trong mạng, mã độc sẽ tự động thực hiện dò quét các IP trong cùng mạng nội bộ (LAN) và sử dụng mã khai thác EternalBlue để lây lan qua những máy tính tồn tại lỗ hổng.

Sau khi mã khai thác được chạy thành công, bộ các tập tin độc hại sẽ được tải xuống những máy mới bị nhiễm, và các máy này tiếp tục có khả năng lây lan, nên nếu chúng được kết nối sang mạng khác, việc lây lan lại tiếp diễn và nhân rộng.

Ngoài nguy cơ nhiễm trojan (phần mềm gián điệp) tiềm ẩn, thì máy tính bị nhiễm mã độc này còn đang âm thầm bị lợi dụng tài nguyên (khiến chậm máy, nóng máy, tiêu hao điện năng và tuổi thọ của thiết bị) để kiếm tiền cho tin tặc.

Tác giả là người Việt Nam?

Kết quả phân tích virus của CyRadar cho thấy tên miền điều khiển được sử dụng cho mã độc là: ccc.njaavfxcgk3[dot]club. Sau khi xây dựng đồ thị liên quan đến tên miền này, các chuyên gia phát hiện ra những tên miền liên quan có: phimhayhdviet1[dot]us và phimhayhdviet2[dot]us.

Tất cả các tên miền này đều được đăng ký vào cuối năm 2017 và cùng mới được trỏ tới máy chủ 45.32.127[dot]108 vào đầu năm 2018.

Qua kiểm tra về máy chủ trên và khảo sát các tên miền liên quan, CyRadar dự đoán cả ba tên miền (njaavfxcgk3[dot]club, phimhayhdviet1[dot]us, phimhayhdviet2[dot]us) “cùng thuộc sở hữu bởi một người hoặc nhóm người biết tiếng Việt”.

“Các tên miền phimhayhdviet hiện chưa ghi nhận có mã độc nào kết nối tới, nhưng rất có thể chúng đang được tin tặc chuẩn bị cho một chiến dịch tấn công khác dùng trong thời gian tới”, đại diên CyRadar nhận định.

Tổ chức, doanh nghiệp cần làm gì?

Theo CyRadar, những chiến dịch mã độc như này có lẽ sẽ tiếp tục xuất hiện nhiều trong tương lai, người dùng cá nhân và các doanh nghiệp nên chú ý các biện pháp bảo vệ:

- Thường xuyên cập nhật các bản vá cho hệ điều hành và các phần mềm chạy trên đó.

- Trang bị các phần mềm diệt virus của các hãng uy tín.

- Trang bị hệ thống giám sát mạng để kịp thời phát hiện các cuộc tấn công vào máy tính của người sử dụng, hoặc các kết nối của mã độc tới máy chủ điều khiển.

- Tổ chức hoặc doanh nghiệp có thể thực hiện thêm bước cô lập mạng (isolation) giữa các máy tính trong mạng với nhau, để tránh khả năng lây lan nội bộ như trường hợp lần này.

Mã độc dùng để “đào” tiền ảo (coin miner)

Đi cùng với xu thế tiền ảo (còn gọi tiền số, tiền mã hóa - cryptocurrency) ngày càng được biết đến và chấp nhận rộng rãi, thì việc phát triển mạng lưới mã độc, lợi dụng tài nguyên của các máy bị nhiễm để “đào” tiền ảo cũng đang là lựa chọn của nhiều tin tặc.

Mã độc trong chiến dịch nêu trên, bên cạnh những chức năng duy trì kết nối tới máy chủ điều khiển, sẵn sàng nhận lệnh, tải tập tin như một backdoor thông thường, thì còn có thành phần thực hiện đào tiền ảo.

Địa chỉ mining pool (tạm hiểu là địa chỉ máy chủ tập trung cho các “thợ đào” tham gia “cùng đào coin”) ở đây là : p3.qsd2xjpzfky[dot]site:45560. Qua tìm hiểu, các chuyên gia CyRadar cho biết đây là máy chủ của MinerGate - một mining pool khá nổi, được đông đảo kết nối tới.

Như vậy ngoài nguy cơ nhiễm trojan (phần mềm gián điệp) tiềm ẩn, thì máy tính bị nhiễm mã độc này còn đang âm thầm bị lợi dụng tài nguyên (khiến chậm máy, nóng máy, tiêu hao điện năng và tuổi thọ của thiết bị) để kiếm tiền cho tin tặc.